En junio de 2010, el mundo se vio sorprendido por la revelación de un virus informático que se había infiltrado en las instalaciones nucleares de Irán. Este malware, conocido como Stuxnet, se convirtió rápidamente en un hito en la historia de la ciberseguridad y la guerra electrónica. Su desarrollo y uso marcó un antes y un después en la forma en que los Estados desarrollan la seguridad interna de sus redes.

El origen de Stuxnet

Stuxnet es ampliamente reconocido como el primer arma digital creada para atacar un objetivo físico. Técnicamente es un “gusano”, lo que significa que tiene la capacidad propagarse, realizar funciones específicas y mutar en un sistema. Se cree que fue diseñado en colaboración entre Estados Unidos e Israel, aunque los detalles de su creación y despliegue han sido objeto de especulación, sin ningún dato concreto. Sin embargo, un artículo en el sitio de la reconocida empresa de antivirus Avast asegura que ambos gobiernos desarrollaron el malware bajo el programa “Juegos Olímpicos”.

El virus estaba orientado específicamente para atacar los sistemas de control industrial, particularmente aquellos que utilizaban hardware de la empresa alemana Siemens en las instalaciones de enriquecimiento de uranio de Natanz, Irán.

Los investigadores comenzaron a estudiar Stuxnet cuando se dieron cuenta de que sus complejas características eran inusuales para un malware convencional. No sólo se propagaba a través de unidades USB, sino que también tenía la capacidad de buscar y atacar sistemas específicos. El desarrollo utilizó una vulnerabilidad en Windows para infiltrarse en las computadoras de sus víctimas, y una vez dentro, se enfocó en manipular con precisión las centrifugadoras utilizadas para el enriquecimiento del uranio.

El primer laboratorio en explicar cuestiones básicas del “gusano” fue el bielorruso VirusBlokAda. Meses después su par ruso Kaspersky Lab detectó el virus en cientos de computadoras personales e industriales de Asia y brindó un informe más detallado. «Se trata de un prototipo funcional y aterrador de un arma cibernética que conducirá a la creación de una nueva carrera armamentística mundial», indicó la compañía rusa.

Propagación y Ataque

Una de las facetas más intrigantes de Stuxnet fue su capacidad de propagarse a través de redes informáticas que no estaban conectadas a Internet. Esto era un indicativo de su diseño altamente sofisticado, que permitía que el virus se moviera de una computadora a otra en entornos cerrados de red. El ataque se centró principalmente en las centrifugadoras de la planta de Natanz, acelerando y desacelerando su velocidad de operación de manera que provocara daños físicos y comprometiera su funcionamiento a largo plazo. Mientras eso ocurría los tableros de control no reportaron falla, por lo que los técnicos simplemente no sabían del desperfecto hasta que la máquina dejaba de funcionar.

Se estima que el virus causó enormes retrasos en el programa nuclear de Irán, lo que logró un retroceso considerable en los esfuerzos del país persa por desarrollar esa tecnología. Los informes de la época mencionaron la destrucción de alrededor de un tercio de las centrifugadoras en funcionamiento.

El método de infiltración de Stuxnet

Los especialistas de la firma de seguridad cibernética Symantec, estimaron que Stuxnet probablemente llegó al programa nuclear de Natanz en una o varias memorias USB infectadas.

Alguien habría tenido que insertar físicamente el USB a una computadora conectada a la red local y el gusano penetró así en el sistema de la planta.

Con el tiempo, Kaspersky Lab encontró decenas de variaciones del malware en computadoras de Asia, por lo que elaboró la hipótesis sobre que se desarrollaron varios modelos para atacar otras instalaciones.

Vulnerabilidades Reveladas

La aparición de Stuxnet también puso de manifiesto las vulnerabilidades inherentes en las infraestructuras críticas y en los sistemas de control industrial. El hecho de que un virus pudiera infiltrarse con tanta facilidad en sistemas diseñados para operar de manera aislada exigió una revisión exhaustiva de las políticas de seguridad cibernética en todo el mundo. Las organizaciones estatales y privadas se dieron cuenta de que no podían confiar en la seguridad perimetral y que debían adoptar un enfoque más integral hacia la protección de sus sistemas.

En todo el mundo se comenzaron a implementar medidas de seguridad más estrictas y a desarrollar protocolos más robustos para la protección de infraestructura crítica. Se realizaron auditorías de seguridad, capacitación para el personal y se promovieron prácticas de ciberhigiene que buscaban minimizar los riesgos de ataques similares. También se cuestionó la conveniencia de los sistemas operativos desarrollados por empresas ajenas a los entornos gubernamentales.

Una nueva forma de guerra

Desde la aparición de Stuxnet, se ha observado un cambio en la forma en que tanto los gobiernos como las corporaciones abordan la ciberseguridad. Se ha incrementado la inversión en defensa cibernética y en capacidades ofensivas, y se formaron alianzas entre el sector público y el privado para compartir información y recursos. La preocupación por la guerra cibernética ha llevado a que ciertos países fortalezcan sus capacidades de inteligencia cibernética y desarrollen políticas específicas para responder a las amenazas de ciberataques.

Los sucesos posteriores a Stuxnet también han visto el surgimiento de nuevas herramientas de malware con propósitos similares. Los ataques como WannaCry y NotPetya, que causaron interrupciones masivas a nivel global, son ejemplos de cómo la evolución del malware ha seguido desde el caso de Stuxnet. La ciberseguridad se ha convertido en un campo en constante cambio, donde los atacantes y defensores están en una continua carrera armamentista.

Mi nombre es Ariel Diez y si te gustó este contenido te invito a leer estos artículos de #HuellasTechs:

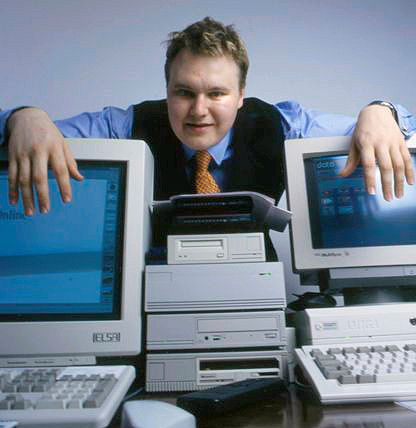

Kim Dotcom: hacker, magnate y villano de internet — #HuellasTechs

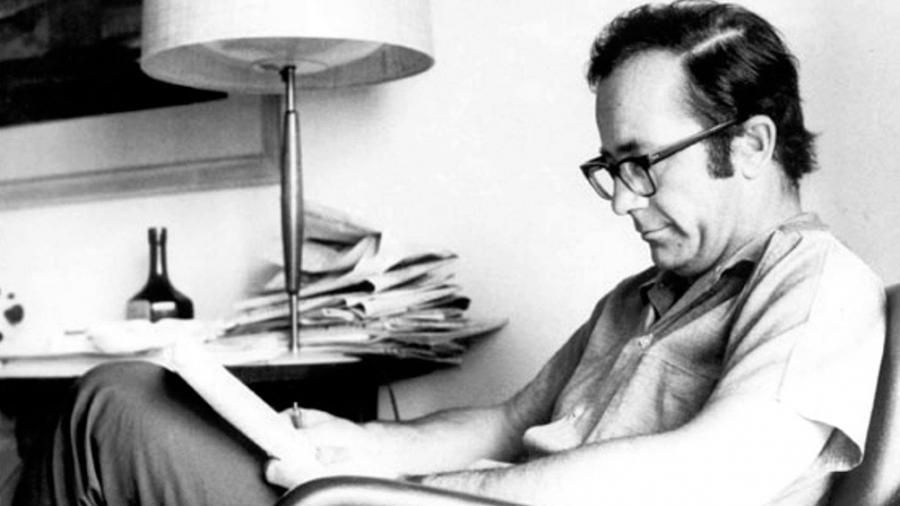

Rodolfo Walsh: ¿El primer hacker argentino? — #HuellasTechs

Volt Typhoon: el grupo de hackers por el que China y Estados Unidos se pelean — #HuellasTechs